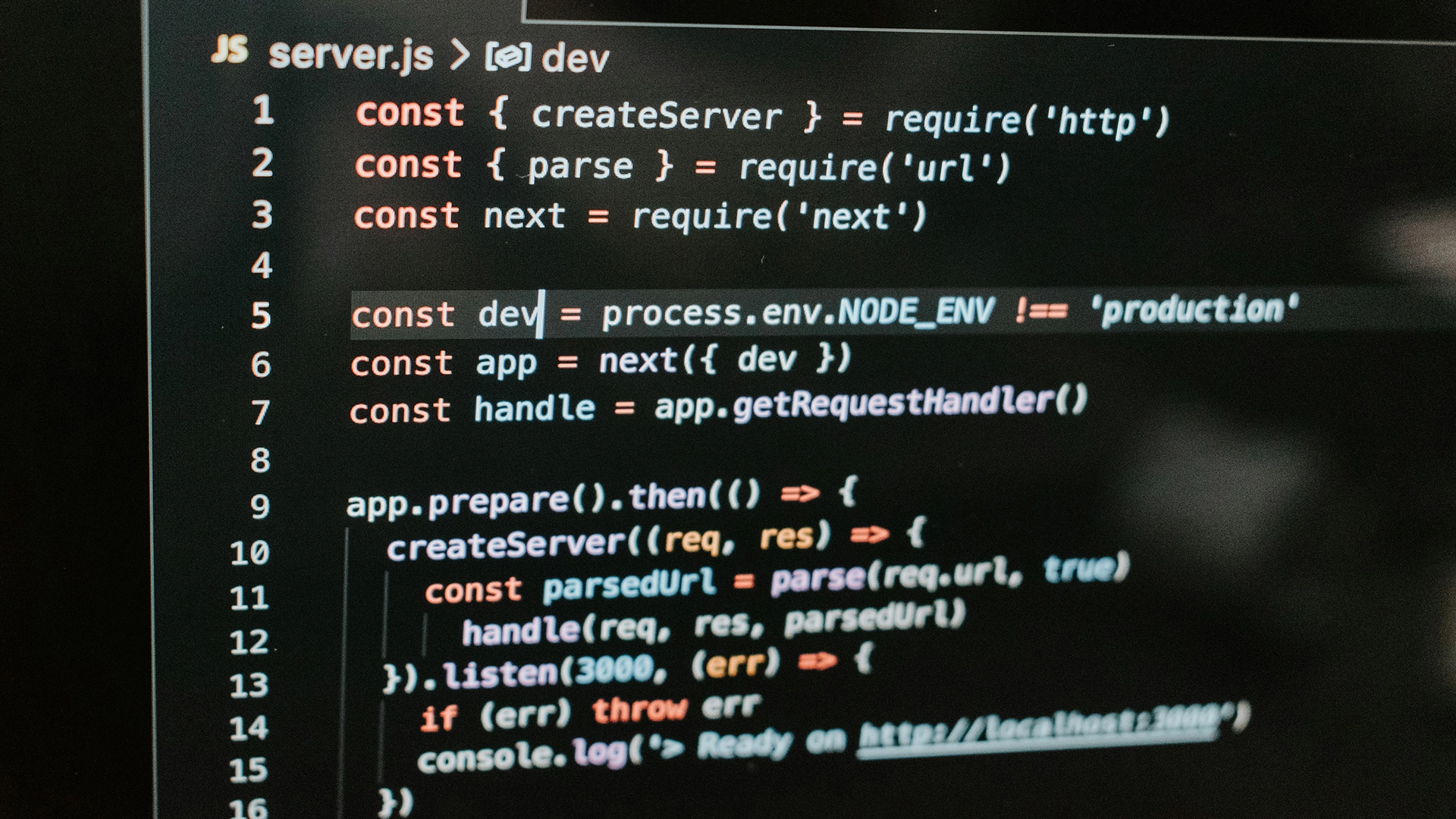

Photo by James Wiseman on Unsplash

Next.js 오픈 소스 프레임워크, 심각한 보안 취약점에 영향 받아

연구자들이 최근에 널리 사용되는 오픈소스 React 프레임워크인 Next.js의 보안 취약점을 밝혔습니다. 이 취약점은 악의적인 행위자들이 미들웨어의 인증을 우회하고 시스템에 접근할 수 있게 해줍니다. 이 결함은 CVE-2025-29927로 표시되었으며, Vercel에 의해 완화되었습니다.

급한가요? 여기에 핵심 사실들이 있습니다:

- 사이버 보안 연구원 알람 야셀과 알람 라시드는 유명한 프레임워크인 Next.js에 취약점을 발견했습니다.

- 이 취약점은 CVE-2025-29927로 식별되었으며, 악의적인 행위자들이 미들웨어의 권한을 우회하는 것을 가능하게 했습니다.

- Vercel은 즉시 대응하여 영향을 받은 모든 버전에 대한 패치와 업데이트를 몇 일 후에 공유했습니다.

Cyberscoop에 따르면, 사이버 보안 연구원인 알람 야세르와 알람 라시드는 2월 27일에 이 취약점을 발견하여 Next.js를 창안하고 유지하는 클라우드 회사인 Vercel에 보고했습니다.

Vercel은 이 취약점을 인정하고 약 두 주 후에 영향을 받는 모든 버전에 대한 패치를 배포했습니다. 지난 금요일에는 회사가 보안 공지도 발표했습니다.

“next start와 output: ‘standalone’을 사용하는 모든 자체 호스팅 Next.js 배포는 즉시 업데이트해야 합니다.”라고 Next.js의 공지에서 명시하였습니다.

해당 문서는 자체 호스팅되고 현재 미들웨어를 사용하는 애플리케이션들이 영향을 받는다고 설명하고 있습니다. Vercel, Netlify에 호스팅되거나 “정적으로 배포된” 애플리케이션들은 취약점 CVE-2025-29927의 영향을 받지 않습니다. Cloudflare를 사용하는 애플리케이션들은 관리형 WAF 규칙을 켜는 것이 좋습니다.

“우리는 어떠한 활성화된 공격도 인지하고 있지 않습니다,”라고 Vercel의 최고 정보 보안 책임자(CISO)인 Ty Sbano가 Cyberscoop에 말했습니다. “만약 누군가가 Vercel 외부에서 Next.js 애플리케이션을 호스팅한다면, 우리는 그들의 런타임이나 분석에 대한 시야를 가질 수 없습니다. Vercel과 Netlify 같은 플랫폼들은 영향을 받지 않았습니다.”

클라우드 회사는 자체 호스팅 플랫폼에서 Next.js를 사용하는 애플리케이션의 활성화 상황에 대한 정확한 데이터를 가지고 있지 않습니다.

라시드는 이 블로그에서 Next.js와 부패한 미들웨어: 인증 아티팩트라는 논문을 공유했는데, 이는 수백만 명의 사용자에게 영향을 미치는 결함을 밝혀내기 위한 연구에 대한 자세한 내용을 담고 있습니다.

“어떤 소프트웨어에서라도 중대한 취약점이 발생할 수 있지만, 가장 인기 있는 프레임워크 중 하나에 영향을 미치면 특히 위험해지며, 더 넓은 생태계에 대해 심각한 결과를 초래할 수 있다”라고 Rachid는 썼습니다.

이 전문가는 또한 회사가 위험을 완화하는 데 반응하는 시간에 대해 언급했습니다. “취약점을 해결하는 데에는 Vercel 팀이 몇일이 걸렸지만, 그들이 이 문제를 인지하게 되자마자, 수정 사항이 커밋되었고, 병합되었으며, 몇 시간 안에 (백포트 포함) 새로운 릴리스에 구현되었다는 점을 언급해야 합니다.”

몇 일 전, 사이버 보안 전문가들이 Pillar Security에서 최근 두 개의 인기있는 코딩 보조 도구인 GitHub Copilot와 Cursor에서 취약점을 발견했습니다.

이전 이야기

이전 이야기

최신 기사

최신 기사

댓글 달기

취소